WordPress ist schnell installiert, flexibel erweiterbar und deshalb die erste Wahl in vielen Projekten. Die gegebene Flexibilität hat allerdings eine Schattenseite, denn mit jeder Komponente vergrößert sich die Angriffsfläche, von Themes über Plugins bis hin zur Serverkonfiguration. Härtung bedeutet in diesem Kontext, die wahrscheinlichsten Problemstellen systematisch abzubauen und die verbleibenden sichtbar zu machen.

Inhaltsverzeichnis:

Warum ein Pentest für WordPress mehr bringt als eine Checkliste

Checklisten helfen, die bekannten Basics abzuarbeiten. Ein Test bringt einen aus dieser Komfortzone heraus, weil er das System aus Sicht eines Angreifers betrachtet. Dabei sind nicht nur die einfach zu lösenden Punkte wie zu selten getätigte Updates zu beachten. Auch Seiteneffekte, wenn sich beispielsweise ein harmlos aussehendes Formular mit zu weit gefassten Rechten verbindet oder ein Plugin Daten falsch speichert, stehen im Fokus.

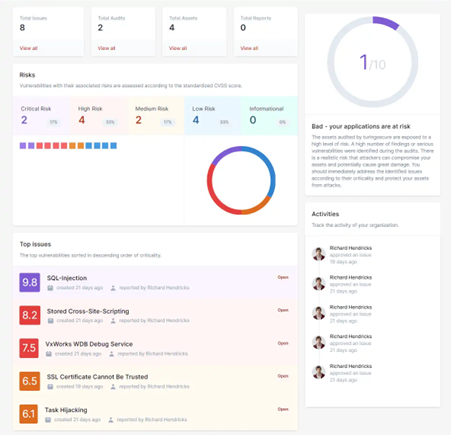

Bei professionellen Sicherheitsprüfungen spricht man oft von „Pentesting„. Gemeint ist damit ein geplantes und systematisches Überprüfen von Anwendungen und Systemen (und auch vom Security Setup, das du oder dein Webdesigner eingerichtet haben). Der Umfang ist klar festgelegt, die Ergebnisse sind nachvollziehbar dokumentiert und am Ende gibt es einen Bericht mit priorisierten Handlungsempfehlungen.

Ein weiterer Unterschied ist die Tiefe der Tests. Web-Tests kombinieren manuelle Prüfungen mit automatisierten Tools. Gerade bei WordPress ist das wichtig, denn automatische Scans finden zwar viele mögliche Schwachstellen, übersehen aber oft Details wie Benutzerrollen, spezielle Theme-Logik oder eigene REST-Schnittstellen.

Kurz gesagt: Ein Pentest zeigt nicht nur, dass etwas falsch konfiguriert ist, sondern auch ob und wie eine Schwachstelle ausgenutzt werden kann und welche Maßnahmen tatsächlich helfen.

Schwachstellen in WP finden und Härtung

WordPress-Probleme sind selten exotisch. Es handelt sich vielmehr um häufig wiederkehrende Muster, die bei jeder Installation unterschiedlich ausgeprägt sind. Wer wie ich schon jahrelang WordPress Websites betreut, hat das allermeiste schon mal gesehen, es wiederholen sich die Schwachstellen, die Gründe dafür und die Angriffsmuster.

Beispiel 1: Security im Hosting oder WP Setup falsch eingerichtet

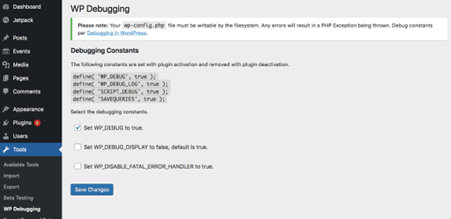

Die Security Misconfiguration ist eine der verbreitetsten Schwachstellen. Sie entsteht, wenn unnötige Features aktiv sind, Standardkonten existieren oder Fehlermeldungen zu viele Details preisgeben. Manche Dinge dabei sind auch Hoster-spezifisch (also nicht unbedingt WP basierende Schwachstellen; über WP lassen sich diese Schwachstellen aber teilweise beheben).

In WordPress zeigt sich das in der Praxis wie folgt:

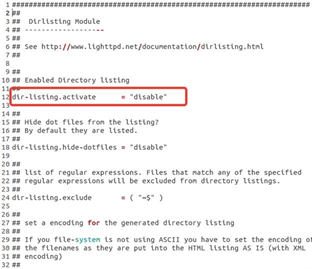

- Verzeichnislisting ist aktiv und gibt Daten preis (Hoster checken)

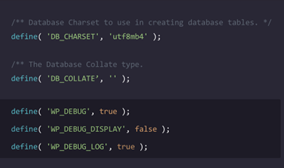

- Debug-Informationen sind im Frontend sichtbar

- Admin-Bereiche sind ohne zusätzliche Sicherheitsmaßnahmen zugänglich

Daher sollte ein Hardening-Ansatz verfolgt werden, der auf einer klaren Zielsetzung basiert.

Dazu gehören das Deaktivieren von Debugging im Produktivbetrieb

das Verhindern von Verzeichnislistings

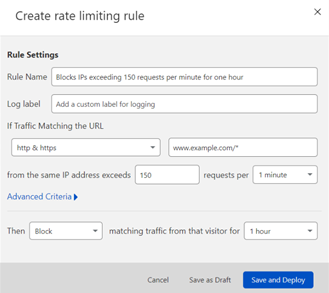

und das Absichern des Admin-Zugangs durch zusätzliche Kontrollmaßnahmen, wie beispielsweise Rate Limiting

oder serverseitige Schutzregeln.

Über Plugins wie Solid Security lassen sich viele dieser Schwachstellen zentral beheben. Dazu reicht schon die kostenlose Variante.

Beispiel 2: Altlasten von Plugins und deren Berechtigungen

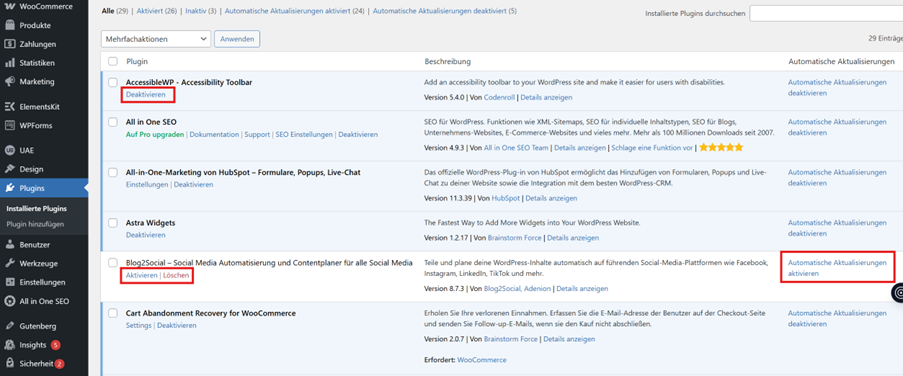

Regelmäßige Updates von Core, Themes und Plugins gelten als Grundpfeiler der WordPress-Sicherheit und werden auch von externen Stellen wie der Verbraucherzentrale immer wieder betont. Entscheidend ist in der Praxis jedoch weniger einzelne Plugins , sondern die Gesamtkonfiguration der Installation.

Um die Sicherheit zu erhöhen, sollte deshalb ein Hardening-Ansatz verfolgt werden, in dessen Rahmen

- ein Inventory erstellt

- alte Plugins entfernt

- klare Verantwortlichkeiten festgelegt werden

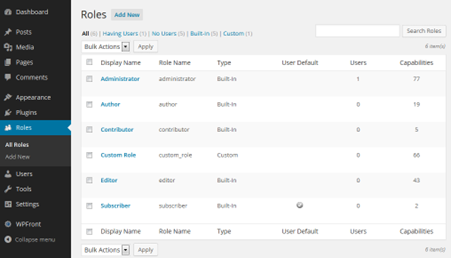

Die Rollen und Berechtigungen sollten nach dem Minimalprinzip gestaltet sein, wobei zum Beispiel ein Redakteur selten Befugnisse benötigt, die über die Verwaltung der Inhalte hinausgehen oder Zugang zur Systemkonfiguration oder Plugin-Verwaltung erfordern.

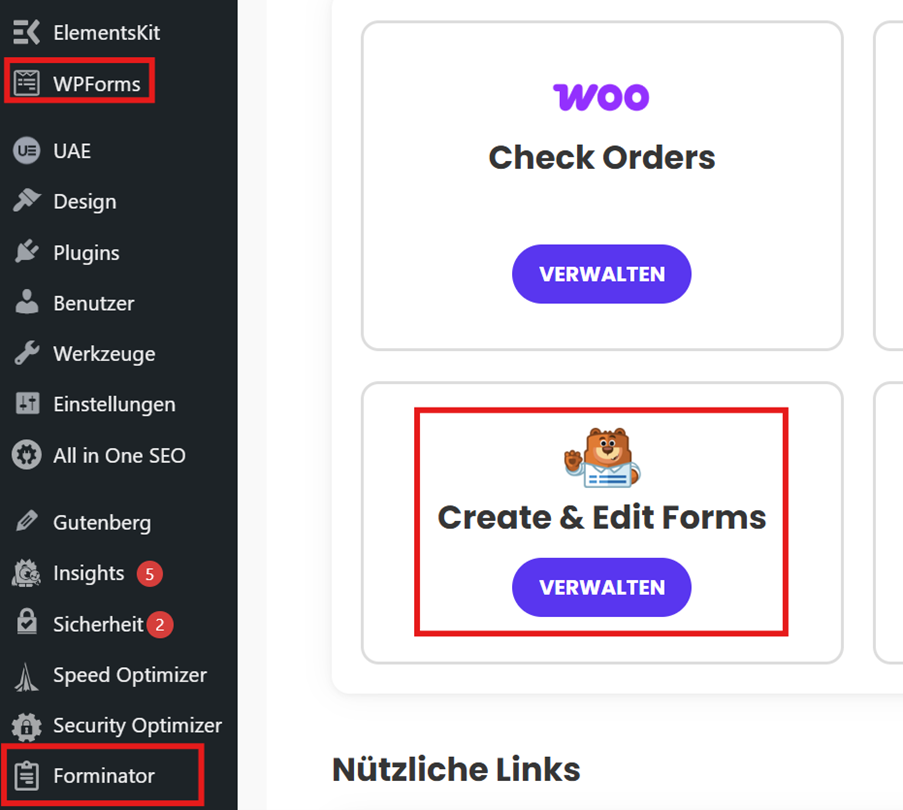

Ein konkretes Beispiel für die praktische Umsetzung: Eine Website nutzt aus historischen Gründen zwei verschiedene Formular-Plugins.

Der Pentest zeigt, dass in der Anwendung eigentlich nur eine der beiden Komponenten wirklich in Benutzung ist und die andere nur eine unnötige Angriffsfläche durch alte Endpunkte darstellt.

Hardening wäre hier nicht ein weiterer Layer dahinter, sondern das Abschalten der ungenutzten Funktion. Generell ist es unumgänglich, dass WP Websites immer sauber gewartet werden und regelmäßig neben den klassischen Sicherheitsmaßnahmen auch die Nutzung von Plugins kritisch hinterfragt wird.

Beispiel 3: Injection und XSS im Frontend

OWASP stuft Injection als eines der größten Sicherheitsrisiken ein. Solche Fehler kommen in vielen Anwendungen vor. In WordPress entstehen sie oft dort, wo Entwickler Eingaben als „harmlosen Inhalt“ behandeln. Typische Stellen sind:

- Kontaktformulare und Newsletter-Anmeldungen

- Such- und Filterfunktionen in Shop- oder Event-Plugins

- Kommentare oder Custom Fields

Zur Absicherung gehören vor allem einfache Grundmaßnahmen:

- Eingaben auf dem Server prüfen

- Ausgaben passend zum Kontext absichern

- Plugins aktuell halten

- eigene Theme-Anpassungen regelmäßig kontrollieren

Ein Pentest zeigt dabei konkret, welche Anfrage gestellt wurde und wie das System darauf reagiert hat. So gibt es nachvollziehbare Belege, ohne technische Angriffsschritte erklären zu müssen.

WordPress Härtung – so geht’s

Der größte Fehler nach einem Test ist blinder Aktionismus. Sinnvoll ist stattdessen ein Ablauf, der technische Prioritäten und Aufwand ins Verhältnis stellen.

Scope der Härtung festlegen

Nicht jeder Fund ist gleich kritisch. Ein gut gemachter Bericht enthält deshalb Schweregrade, betroffene URLs und Impact. Daraus lässt sich wiederum eine sinnvolle Reihenfolge ableiten, die beispielsweise wie folgt aussehen könnte.

- Remote ausnutzbare Schwachstellen ohne Login

- Schwachstellen im Auth-Bereich, mit einfacher Ausnutzbarkeit

- Misconfiguration und Defense-in-Depth-Themen

Fixes so umsetzen, dass sie stabil bleiben

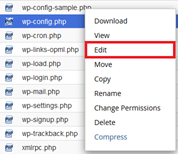

Ein typisches Problem von vielen WordPress-Fixes ist, dass sie beim nächsten Update überschrieben werden. Daher ist die Frage ausschlaggebend, wo eine Maßnahme verankert wird.

- Server- oder Hosting-Ebene, wenn es um Header, TLS, Rate Limits oder Zugriffskontrollen geht

- Child-Theme oder saubere Hook-Nutzung, wenn es um Theme-Anpassungen geht

- Plugin-Ersatz statt Plugin-Patchwork, wenn eine Komponente grundsätzlich problematisch ist

Die WordPress-Hardening-Doku listet typische Punkte und legt Wert auf ordentliche Betriebsabläufe wie Updates und Zugangskontrolle. Manchmal müssen nur veraltete Bestandteile der Website ersetzt werden und schon verbessert sich der Security Score maßgeblich.

Quick Wins

Für viele Installationen sind die folgenden Punkte schnell umgesetzt und versprechen eine große Wirkung.

- Admin-Konten reduzieren, starke Passwörter, MFA wo möglich

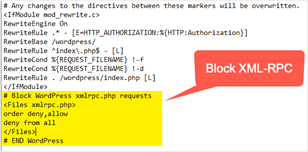

- XML RPC und Co. prüfen, je nach Bedarf deaktivieren oder absichern (zB über Solid Security)

- Dateirechte und Schreibrechte der Webroot sauber setzen (sollte der Hoster auch schon machen; Aufpassen beim Umstellen der Rechte)

- Backup-Strategie und Restore-Prozess testen, nicht nur Backups machen

Retest

Ein Fix ist erst ein Fix, wenn er auch verifiziert wurde. Ein weiterer Pentest prüft deshalb, ob die Schwachstelle tatsächlich behoben wurde und ob Nebenwirkungen entstanden sind. Das ist besonders wichtig bei Maßnahmen wie Content Security Policy oder strikten Headern, die das Frontend beeinträchtigen.

Security Proxy

Der Konzept eines Firewall Proxies ist nicht neu und sehr effektiv: Jeder Website-Anfrage wird erstmal über einen Proxy geleitet und dort analysiert, bevor die Anfrage weitergesendet wird zum eigentlich Webserver. So werden eine Vielzahl an möglichen Angriffen schon vor Zugriff auf WordPress blockiert. Sucuri wäre ein möglicher Anbieter einer solchen Lösung.

Pentests schneller und wirksamer machen

Ein Test ergibt mehr Sinn, wenn die Bedingungen stimmen. Der Penetration Testing Execution Standard nennt Pre-Engagement genau die Phase, in der Ziele, Regeln und der Umfang sauber definiert werden.

Für dich als WordPress-Betreiber heißt das ganz konkret:

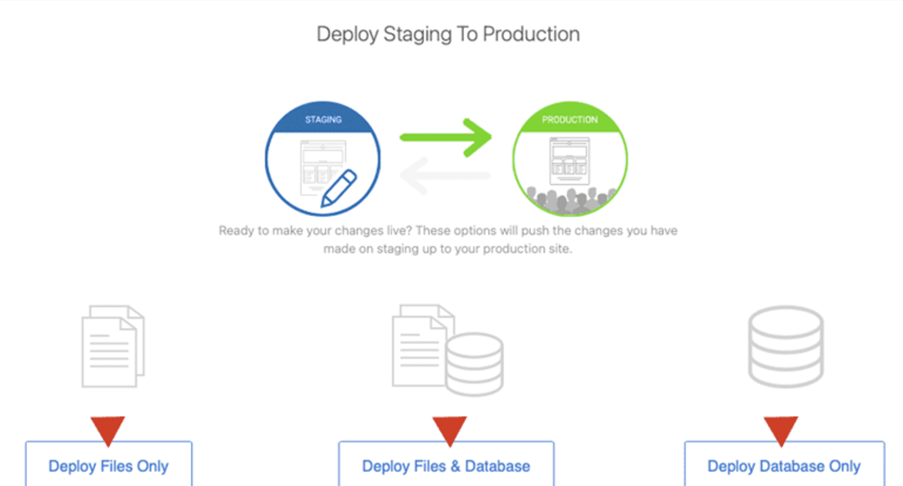

- Staging statt Live, wo immer möglich: Reduziert das Risiko für echte Nutzer und ermöglicht es, aggressiver zu testen, ohne den Betrieb zu stören

- Testaccounts mit Rollen: Mindestens Redakteur und Admin, damit die Autorisierung sinnvoll getestet wird

- Logging aktiv: Login-Ereignisse, Dateiveränderungen, Plugin-Installationen helfen bei der Analyse von Auffälligkeiten im Laufe von Tests

- Daten und Drittanbieter klären: Wenn Zahlungsanbieter oder CRM und Tracking integriert sind, sollte vorher geklärt sein, was im Test berührt werden darf

Nächste Schritte

1. Plugin- und Theme-Inventar erstellen, ungenutztes entfernen und Update-Rhythmus

definieren

2. Rollen und Admin-Konten prüfen, Rechte nach Minimalprinzip anpassen

3. Staging-Umgebung und Fix-Prozess etablieren, sodass Änderungen updatefest sind (WP Staging wäre eine Option als Plugin)

4. Für den Artikelablauf Screenshots vorbereiten, z. B. Report Overview, ein redigierter Request, Vorher-Nachher-Vergleich Header oder Konfiguration

5. Retest-Termin fest einplanen, damit die Härtung nicht bei den eigenen Annahmen stehen bleibt

So entsteht praxisnahes Hardening, das nicht aus einzelnen Tipps besteht, sondern aus einem Zyklus aus Test, Fix, Verifikation und stabilen Betriebsroutinen.