WordPress-Webseiten sind häufig unter Beschuss durch Hacker und Script-Kiddies. Und nicht selten sind sie erfolgreich und kompromittieren eine Webseite. Und ebenso nicht selten werden diese Webseiten von Google aus dem Index geworfen um den Schaden zu minimieren. Was kann man aber tun, wenn die eigene WordPress-Seite gehackt wurde?

Inhaltsverzeichnis:

Warum und wie werden WordPress-Webseiten gehackt?

Es ist passiert: Der Virenscanner oder der Browser haben auf der eigenen Webseite angeschlagen und vor Viren gewarnt. Wie kann das sein? Dabei ist die Seite doch ganz neu und niemand kennt sie. Wieso sollte sie also von einem Hacker angegriffen werden? Viele wissen nicht, dass es Hacker oder sogenannte Script-Kiddies gar nicht auf einzelne Webseiten abgesehen haben, sondern vor allem versuchen massenweise Webseiten zu infizieren.

Dabei gehen sie so vor, dass sie automatisch Webseiten angreifen, die bestimmte Sicherheitslücken nicht gestopft haben. Ist die Seite dann infiziert (wenn man sich nicht sicher ist, kann man das zB mit Sucuri testen oder findet hier sichere Anzeichen, dass WordPress gehackt wurde), verteilt sie beispielsweise Malware (Schadsoftware wie Viren oder Trojaner) an die Besucher der Webseite oder wird für SPAM-Versand mißbraucht.

Maßnahmen für gehackte WordPress-Webseiten

1. Backup ziehen und die Seite offline nehmen

Als allererstes stellt man die Webseite offline (wenn das nicht der Webhoster schon proaktiv durch eine Sperre getan hat) und sichert sich den aktuellen Stand der Webseite. Auch wenn diese infiziert ist, sollte man das tun, da man später daran herumdoktort und eine Beweissicherung ja auch ratsam ist. Wer weiß, ob man nicht doch einmal irgendwelche Schadensersatzansprüche anmelden möchte.

2. Rechner prüfen

Dann stellt man sicher, dass es nicht der eigene Rechner war, der die Sicherheitslücke aufwies. Hat man einen mit Trojanern infizierten Rechner, ist es durchaus möglich, dass ein Hacker Passwörter ausspäht und diese dann für die Infizierung nutzt. Meine Empfehlung:

- Prüfe deinen Rechner (PC oder Mac) (UND die Rechner anderer Personen, die mit WordPress, der Datenbanken oder FTP des Webservers arbeiten) mit einem Virenscanner (Empfehlung: AVG oder Avast)

- Lade die c’t Notfall Windows 2024 herunter und prüfe Sie mit Hilfe eines bootfähigen USB Sticks zusätzlich, ob dein eigener Rechner infiziert ist. Nur mit einem zweifelsfrei sauberen Rechner sollte man fortsetzen.

- ((Wenn du technisch versiert bist, installiere Sandboxie: Mit Hilfe einer Sandbox kannst du den Browser in einer Art Sicherheitskapsel betreiben. Werden weiterhin Viren ausgeliefert, sind diese in der Sandbox gefangen, bis die Sandbox gelöscht wurde. Alternative: Verwenden eines MacBooks oder einer Linux Distribution. Diese werden selten angegriffen und sind eher weniger anfällig gegen die verteilte Schadsoftware.))

3. Ändern ALLER Passwörter

Du weißt nicht, ob nicht doch jemand im Besitz deiner Passwörter ist. Ändere daher ALLE Passwörter, die mit der Website (auch im entfernteren Sinne) zu tun haben:

Du weißt nicht, ob nicht doch jemand im Besitz deiner Passwörter ist. Ändere daher ALLE Passwörter, die mit der Website (auch im entfernteren Sinne) zu tun haben:

- Passwörter von WordPress-Benutzern

- Sämtliche FTP-Passwörter

- Passwörter aller MySQL Datenbanken

- Masterpasswort des Webhosters

Erst wenn alle Passwörter geändert wurden, kann man davon ausgehen, dass Unbefugte über diesen Weg keinen Zugriff haben.

4. Einrichten von SFTP

Verschlüssel künftige Datenübertragungen mit einem sicheren SFTP Zugang (oder SSH). Diesen kannst du bei deinem Webhoster erfragen oder direkt dort im Backend einrichten. Speicher wenn möglich die Passwörter NICHT in deinem FTP Programm!

5. WordPress neu hochladen oder Backup zurückspielen

Kannst du den Angriff eingrenzen (wo und wann wurde geändert), weißt du evtl. auch schon, ob es reicht den WordPress-Core neu hochzuladen oder ob du ein Backup zurückspielen könntest. Wenn du ein Backup hast, das noch nicht komprimitiert wurde und wenn du keinen Datenverlust zu befürchten hast, kannst du das Backup einspielen und dann anschließend deine Website absichern. Wenn du Inhalte nicht verlieren möchtest, kannst du versuchen, erst einmal nur Dateien zu restoren, weil Hacks meistens auf Datei-Ebene und nicht in der Datenbank stattfinden (meistens, aber nicht immer!).

6. Scan aus WordPress heraus

Wenn du noch Zugriff auf deine Website hast (Grundvoraussetzung für die Bereinigung), kannst du Plugins verwenden (z.B. Wordfence; die kostenfreie Version reicht für Scans), um Änderungen der WordPress-Core-Files (WP, Plugins und Themes) zu untersuchen und um herauszufinden, ob outdated Plugins oder Themes installiert sind (die solltest du loswerden bzw. ersetzen). Installiere also zB Wordfence und scanne auf Malware und Schadcode. Du kannst dort auch direkt eine Bereinigung durchführen oder dem Scanner False Positives anzeigen, so dass diese nicht erneut auftauchen.

Über den Scanner von Wordfence kannst du Malware in deiner WP Website finden und bereinigen

7. Manueller Scan per SFTP

Wenn du alles abgearbeitet hast, was Wordfence dir anzeigt, versuche herauszufinden, wo der Angreifer sonst noch gewirkt hat. Welche Files wurden hochgeladen oder geändert? Häufig werden Dateien, wie die index.php im Root oder die header.php im Theme-Ordner geändert und mit Schadcode versehen. Suche dort nach Texten wie „base64“ oder „eval“. Schaue nach Dateien, die seltsam benamt sind.

8. WordPress und Plugins neu hochladen

Lade die Ordner wp-admin, wp-include erneut hoch und überschreiben die alte Version. Lade ebenso alle Dateien im WordPress-Root neu hoch, außer die .htaccess und die wp-config.php (diese könnten übrigens auch angegriffen worden sein, dann auch diese bereinigen). Entferne alle fremden Dateien, die nicht in die Standard-Installation gehören (außer du hast sie selbst abgelegt).

Es sollte auch geprüft werden, ob alle Updates aller Bestandteile eingespielt wurden. Und prüfe ob überhaupt noch alle Plugins und Themes Updates erhalten. Wenn nein, veraltet das System und Sicherheitslücken sind vorhanden.

9. Theme prüfen auf Schadcode

Ist der WordPress-Core sauber, solltest du das Theme prüfen. Schaue Sie auf Änderungszeiten, die komisch wirken (z.B. wenn mitten in der Nacht Dateien geändert wurden). Und prüfe auf seltsamen Code („base64“, „iframe“, „eval“). Bereinige alles, was du findest (das Meiste wird Wordfence für dich finden). Spiele im Notfall ein Backup zurück.

10. Sicherheitsmaßnahmen durchführen

Ist deine Seite einmal gehackt worden, kann es immer wieder passieren. Stelle daher sicher, dass du alle Sicherheitsvorkehrungen getroffen hast, die du leisten kannst. Lasse dich im zweifelsfall professionell beraten. Bei Durchführung der Sicherheitsmaßnahmen sollte man zudem die Sicherheitsschlüssel in der wp-config.php erneuern, so dass die Authentifizierungs-Cookies neu erstellt werden.

11. Site wurde vom Hoster gesperrt, was tun?

Hier erfährst du, was du tun solltest, wenn dir dein Webhoster deine Website sperren sollte.

12. Prüfen von anderen Websites im gleichen Webspace

Nur weil du deine Website bereinigt hast, heißt das nicht, dass du alles erwischt hast an Hackspuren. Hacks kommen auch gerne mal wieder zurück, wenn man den Trojaner oder die Malware nicht erwischt hat. Das passiert vor allem dann, wenn mehrere Websites in ein und demselben Webspace liegen. Hacks können dann überspringen und die Infektion beginnt erneut von Vorne. Am besten du hast für jede Website einen eigenen Webspace, damit das nicht passiert. Kann das dein Hoster nicht, suche dir einen neuen Hoster.

Absichern von WordPress, nach und vor dem Hack

Sollte die Webseite gehackt sein, dann lässt man am besten einen Profi ran, der sich damit auskennt. Es gibt immer wieder neue Angriffspunkte, Schwachpunkte, Sicherheitslücken, die man kennen muss, damit man eine kompromittierte Webseite wieder in den sauberen Zustand bringen kann. Und danach, muss die Webseite so aufgestellt werden, dass sie wenn möglich nicht mehr erneut gehackt wird. Auch das macht am besten ein Profi. Oder man arbeitet gute Listen an Securitymaßnahmen für WP ab.

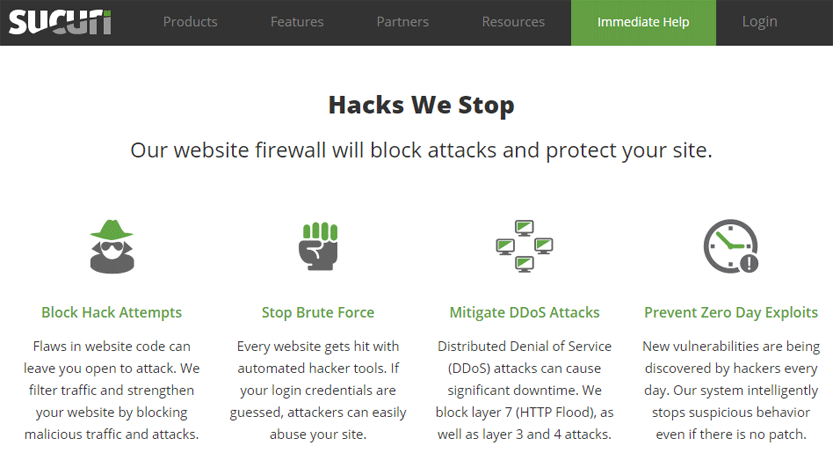

Alternativ setzt man auf Anbieter wie Sucuri, die durch eine der Webseite vorgeschaltete Firewall schon die meisten Angriffe abfangen, bevor sie überhaupt die Webseite erreichen. Sucuri ist hier der bekannteste und beste Service, den ich selber auch einsetze bei Kundenprojekten. Gerade wer abhängig vom Erfolg der eigenen Webseite ist, für den ist dieser Service das Geld (fängt bei 199$ pro Jahr an) wert. Sicherer geht es kaum!

Andere Gründe, warum Webseiten gehackt werden

Nicht immer ist WordPress oder die eigene Webseite der Grund für den Hack. Folgende Einfallstore sind ebenso denkbar:

Du betreibst weitere Webseiten die gefährdet sind

Viele betreiben auf ihren Webspaces mehrere Webseiten. Prüfen daher ALLE deine Webseiten auf mögliche Sicherheitslücken. Wurde auch auf anderen Webseiten Schadcode eingeschleust? Dann sind evtl. diese der Grund allen Übels. Gehen bei diesen Webseiten genauso vor wie bei der WordPress-Webseite. Verwendest du andere Content Management Systeme, solltest du dir hier spezielle Hilfe suchen oder die passende Quelle im Internet suchen.

Der Webserver ist nicht sauber eingerichtet

Kein Server im Internet ist 100% sicher. Dennoch gibt es viele Maßnahmen die getroffen werden können, damit der Webserver als solches als Ursache eines Hacks unwahrscheinlich wird. Beispielsweise könnte man mit einer Web Application Firewall klassische Angriffsformen filtern. Lass dich professionell beraten, wenn du einen eigenen Webserver betreibst, aber dein Know How nicht 100% ausreicht. Suche alternativ einen guten Webspace-Anbieter wie All-Inkl, HostPress oder Raidboxes.

Andere betreiben Webseiten die gefährdet sind auf dem Webspace

Ist der Webserver nicht sauber eingerichtet, kann evtl. ein Hacker von einer gehackten Webseite auf andere Webseiten überspringen. Das wird normalerweise durch das Setzen eines Base Dir unterbunden.

Erfolgreiche Brute-Force-Angriffe wegen zu schlechter Passwörter

Bei sogenannten Brute-Force-Angriffen verwenden Hacker einen Hochleistungsrechner, um Passwörter zu knacken. Das bedeutet konkret: Durch einen speziellen Algorithmus werden verschiedenste Zeichenabfolgen überprüft. Folgende Maßnahmen kannst du ergreifen, um dich vor Brute-Force-Angriffen wirksam schützen zu können:

- umsichtiges Vorgehen bei der Festlegung von Passwörtern

- Anmeldung per RSA-Authentifizierung über einen SSH-Key

- Anpassung des Zeitraums zwischen möglichen Login-Versuchen

Eine Vielzahl von Variablen im Passwort ist die Basis, um die erfolgreiche Umsetzung der Brute-Force-Methode zu verhindern. Im Idealfall nutzt du demzufolge die mögliche Maximallänge vollständig aus und verwendest sowohl Buchstaben als auch Zahlen. Des Weiteren gilt es Sonderzeichen sowie Unterschiede in Bezug auf die Groß- und Kleinschreibung zu integrieren.

Weitere Hinweise

1. Detaillierte Analyse des Angriffs

Neben der Sicherung und dem Offline-Stellen der Website ist es essenziell, die genaue Ursache des Hacks zu identifizieren. Dies beinhaltet die Analyse von Server-Logdateien, um verdächtige Aktivitäten oder Zugriffe festzustellen. Ein tieferes Verständnis des Angriffsvektors ermöglicht es, spezifische Sicherheitslücken zu schließen und zukünftige Angriffe zu verhindern.

2. Sicherheitsmaßnahmen für die Zukunft

- Regelmäßige Updates: Sicherstellen, dass WordPress-Core, Themes und Plugins stets auf dem neuesten Stand sind, um bekannte Sicherheitslücken zu schließen.

- Starke Passwörter und Zwei-Faktor-Authentifizierung (2FA): Die Verwendung komplexer Passwörter und die Implementierung von 2FA erhöhen die Sicherheit erheblich (kannst du zB über Wordfence einrichten).

- Regelmäßige Backups: Automatisierte und regelmäßige Backups ermöglichen eine schnelle Wiederherstellung im Falle eines erneuten Angriffs (vor allem dann einrichten, wenn du bei dem aktuellen Hack keine ausreichend lange zurückführenden Backups hattest).

- Sicherheitsplugins: Der Einsatz von Plugins, die verdächtige Aktivitäten überwachen und melden, kann helfen, potenzielle Bedrohungen frühzeitig zu erkennen.

3. Kommunikation mit dem Hosting-Anbieter

Es ist immer ratsam, den Hosting-Anbieter über den Vorfall zu informieren und um Support zu bitten. Einige Anbieter bieten Unterstützung bei der Bereinigung der Website an oder können zusätzliche Sicherheitsmaßnahmen implementieren. Zudem können sie dabei helfen, die genaue Ursache des Hacks zu identifizieren.

Profi-Tipp

Die Security deiner Website hängt natürlich von der Konfiguration und vom generellen Setup deiner Website ab. Das Theme, die Plugins und WordPress selbst sind aktuell zu halten, um Sicherheitslücken zu schließen. Mit Firewall-Regeln und entsprechenden Security-Plugins lassen sich viele Angriffe abfangen. Ein guter Hoster kann dabei helfen und auch noch weitere Sicherheitsebenen einziehen, die schon vor dem Aufruf der Website greifen. Hier habe ich dir die besten deutschen WordPress Hoster zusammengestellt. Und wenn du auf der Suche nach einem spezialisierten WordPress Hoster bist, der auch das Thema Sicherheit vollumfänglich bedient, dann empfehle ich dir meinen Testbericht zu HostPress.

Meiner Meinung nach sollte man für kleine Seiten gar kein WordPress verwenden.

Man braucht keine Datenbank für eine Seite einer Schreinerei oder eines Bäckers usw.

Hier sind schlanke, datenbankfreie CMS viel besser.

Und zum Beispiel Typesetter, um nur eines davon zu nennen ist bis zu 10x schneller als WP.

http://chamaeleonmedia.ch/ladezeit-von-webseite-das-a-und-o-daher-auf-wp-verzichten-und-typesetter-mozilo-cmsimple-xh-und-getsimple-etc-nutzen/

Auch das Sichern ist einfacher, man kann einfach die Dateien per FTP runterladen ohne Datenbank.

Und es gibt viel weniger Sicherheitslücken wie ständig bei WP.

Korrekt, wenn die Site statisch ist und bleibt und niemand mehr daran arbeiten soll, dann macht ein datenbankfreies System Sinn. Allerdings wollen die meisten Kunden doch ab und an etwas komfortabel ändern. Dann führt in meinen Augen kaum ein Weg an WordPress vorbei.

Zitat: „Ist der WordPress-Core sauber, sollten Sie das Theme prüfen. Schauen Sie auf Änderungszeiten, die komisch wirken (z.B. wenn mitten in der Nacht Dateien geändert wurden). Und prüfen Sie auf seltsamen Code („base64“, „iframe“, „eval“). Bereinigen Sie alles, was Sie finden. “

Schade, daß hier nicht steht, wie man schädliche Dateien identifizieren kann, ohne alles manuell durchgehen zu müssen.

Das ist sehr aufwändig und langwierig und bei manchen „gehäckten“ WP-Seiten können große Anzahlen von Dateien zu löschen sein.

Weil es leider oft auch manuelle Prüfung bedarf um alles zu finden, was da nicht hingehört. Plugins sind sinnvolle Helfer, aber finden doch manches einfach nicht. Das hat meine Erfahrung zumindest gezeigt.

Cooler Artikel, danke für die Infos!

@Marcus: Lokale PC Virenscanner erkennen wenn überhaupt nur einen Bruchteil des Schadcodes in php Dateien – da ist das Einsatzgebiet einfach ein anderes.

Auf meinen WordPress Installationen setzte ich das Wordfence Plugin ein als beste allround security Lösung.

Vielen Dank für den hilfreichen Artikel. Oft hilft ein gutes Antivirenprogramm schon im Ansatz. Wenn der Virus dann immer noch auf dem PC sein sollte, muss man dringend einen Experten aufsuchen.

In meinen E-mails hat sich jemand eingehäckt, ich hab auch einen Verdacht wer.Aber kann ich herausfinden wer es wirklich war?

Das geht wohl meist wirklich nur über die Kripo und in Zusammenarbeit mit dem Mailhoster. Aber ehrlich gesagt würde ich da wenig Hoffnung darauf verschwenden, außer es handelt sich um was ganz Schwerwiegendes…

Danke für Artikel. Haben ihn durch Bing gefunden. Mir ist das selbe passiert. Plötzlich war meine Webseite gehackt. Ich habe hier von einer Sicherheitsfirma ein Werkzeug gefunden das kostenlos ist und sicher dem einen oder anderem Helfen wird.

Mit hat es geholfen.

https://www.dotcomsecurity.de/wordpress-antihacking/

Bin in der Googlesuche direkt auf diesen Artikel gestossen. Der hat mir viel Zeit gespart. Top!

Um sich am besten vor hackern zu schützen, rate ich jeden: 1. Ein FTP Backup regelmäßig runterzuladen 2. Ein SQL Backup regelmäßig runterzuladen 3. Ein Passwort wählen mit mind 8 Zeichen in Form von ( Groß und Kleinbuchstaben + Zahlen). Wer diese Schritte befolgt hat nichts zu befürchten.

Hallo zusammen,

danke für den super Artikel. Ich vermisse jedoch den Verweis auf ein ziemlich cooles Tool um für die Zukunft sein WordPress abzusichern. Es nennt sich fail2ban und ermöglicht, dass zu viele Zugriffe von der gleichen IP zu einer automatischen Blockierung dieser IP für einen gewissen Zeitraum führen.

Ich habe eine Anleitung geschrieben, wie man WordPress mit fail2ban absichert und würde mich freuen, wenn ich den Link hier teilen dürfte.

https://www.ionas-server.com/blog/fail2ban-schutz-vor-brute-force-angriffen/

Danke und Gruß

Christoph

Dazu habe ich auch Interessante Informationen:

http://www.dotcomsecurity.de/2015/01/14/hacker-legen-webseite-lahm-serverbetreiber-schuetzt-sich/

Danke für deine Beitrage, die sind immer sehr Informativ!

Hallo, was ist mit setzen eines Base Dir gemeint?

Danke

Man kann bei einem Webserver einstellen, in welchem Verzeichnis ein User sein root hat. Das heißt er und die Anwendung ist quasi dort gefangen und kann diese Hürde nicht überspringen.

Schöner Artikel, danke.

Wie aber kann man die Passwörter in der Datenbank ändern? In meinem Fall ist das Backend der Site gehackt worden und ich habe nur noch Zugriff auf die Datenbank von WP über das Admin-Tool des Providers.

Any idea?

Gruß

Christian

—

Auf Anhieb finde ich eine Anleitung hier: http://dokupress.de/wordpress-benutzerhandbuch/allgemeine-wordpress-dokumentation/praxis-tutorials-und-hilfe/andern-bzw-zurucksetzen-des-admin-passwortes/

Danke für deine erstklasssigen Infos. Ich habe ebenfalls ein Projekt gestartet und werde jetzt auch versuchen ein Backup meiner Seite zu erstellen… für den Fall der Fälle. Man weiß ja nie…

Super Artikel! Für den Fall das es mal passieren sollte, bin ich gut vorbereitet. Seite ich jetzt unter den Favoriten gespeichert. Vielen vielen Dank!

Hallo,

Danke für die Zusammenfassung!

Meine Joomla seite wurde schon gehackt, dachte mir, das es bei WordPress nicht anders sein wird.

Bei Joomla sollte man die Seite gleich offline nehmen und auf eine neue Version migriren 😉

Grüße Yvonne

bei mir hat die mirgation von Joomla nicht geholfen 🙁

all die arbeit umsonst 🙁

Hat jemand ein Tip für mich was helfen kann?

Hast du auch auf die neuste Version Migriert?

Sollte meiner Meinung nach die 2.6 sein.

Dann müsste das eigentlich funzen 😉

LG Gerald

Meiner Schwerster wurde ihr WordPress-Homepage gehackt. Wir haben es sehr spät erkannt, Laien halt, und zudem hatten wir auch kein Backup. Habe in erster Linie versucht selber die Homepage zu beseitigen, da bin ich schnell an die Grenzen gestoßen. Dann in WordPress-Communities gefragt, wurde mehr oder weniger etwas geholfen, hat mich aber nicht jetzt besonders weiter gebracht. Anschließend habe ich doch ein Kumpel gefragt der dann per Entgeld die Homepage einigermaßen bereinigt hat. Die Homepage hat immer noch sicherlich irgendwo Schadcodes und müsste richtig mal neu aufgesetzt werden.

Es ist schwrieger als vermutet so eine Seite zu „retten“ vor allem wenn man auch kein Backup dazu hat.

Übrigens binich die meisten Schritte durchgegangen, uns hat leider diese Schritte nicht viel weitergeholfen, es war aber gut damit zumindest nicht weitere Angriffe vorgenommen werden konnte.

Ich hoffe du bist mittlerweile weiter und konntest den Hack beseitigen. Am besten du lässt mal einen Profi draufschauen, sollte deine Seite immer noch kompromittiert sein.

Super Artikel, ich speichere mal den Artikel als Lesezeichen für den Notfall.

Schöne Variante der englischen Codex-Seite:

http://codex.wordpress.org/FAQ_My_site_was_hacked

Den Hinweis auf das Neu-Setzen der Sicherheitsschlüssel würde ich auch noch ergänzen. Damit macht man die Login-Cookies ungültig. Falls der Angreifer noch eingeloggt sein sollte …

Und bei Punkt 6 müsste es „könnten“ heißen, denn neben der wp-config.php kann natürlich auch die htaccess infiziert/geändert worden sein.

Gute Zusammenfassung!

Gute Hinweise, habe meinen Artikel noch knapp erweitert. Danke.

Hallo René, schöner Überblick.

Bei mir ist Punkt 1 allerdings, auch wenn es klar sein sollte: Die Seite sofort offline nehmen!

Da häufig zwischen dem eigentlichen Hack und dem Bemerken desselben einige Zeit vergeht, 6-8 Wochen habe ich auch schon erlebt, bitte auch alle BackUps die ihr zurückspielen wollt, doppelt und dreifach kontrollieren, die könnten auch schon verseucht sein.

Da hast du vollkommen Recht Carsten! Danke für den Hinweis. Ich hab den Punkt 1 noch eben abgeändert.